本文旨在对Wi-Fi及Mesh的安全方面的前史与现状进行一些简略介绍。

为便利起见,文中将用AP表明无线接入点(AccessPoint)。用Mesh表明无线网状网。

Wi-Fi安全的前史与演化

WEP及其缝隙

在1999年经过的802.11规范中,关于安全的部分叫WEP,是英文中WiredEquivalentPrivacy的缩写,原意是完成一种与有线等价的安全程度。

WEP的规划相对简略,它包含一个简略的根据应战与应对的认证协议和一个加密协议。这两者都是运用RC4的加密算法,密钥的长度是40位(因为密钥会与一个24位的初始向量(IV)衔接在一起运用,所以也被称为64位的WEP)。WEP还包含一个运用32位CRC的校验机制叫ICV(IntegrityCheckValue),其意图是用来维护信息不在传输进程中被修正。

WEP在推出今后,很快被发现有许多缝隙,首要有以下几点:

认证机制过于简略,很简略经过异或的方法破解,并且一旦破解,因为运用的是与加密用的同一个密钥,所以还会危及今后的加密部分。

认证是单向的,AP能认证客户端,但客户端无法认证AP。

初始向量(IV)太短,重用很快,为进犯者供给很大的便利。

RC4算法被发现有”弱密钥”(WeakKey)的问题,WEP在运用RC4的时分没有选用防止办法。

WEP没有办法敷衍所谓“重传进犯”(ReplayAttack)。

ICV被发现有缺陷,有或许传输数据被修正而不被检测到。

没有密钥办理,更新,分发的机制,彻底要手艺装备,因为不便利,用户往往终年不会去替换。

因为有上面列出的很多缺陷,人们或许会觉得WEP一无可取。其实倒否则。WEP从被声称破解到今日,仍被人们广泛运用,绝非偶尔.其原因除了它简略易行,速度较快,对硬件要求低的特色以外,WEP确实也能满意在安全要求不太高的情况下的需求。比方在家庭,旅馆等地,WEP供给的维护往往已满足。所以对WEP的运用也应视需求而定,没必要先入为主.

不过有一点需求提及,便是人们已不大再运用WEP供给的认证,而只用WEP供给的加密。原因现已说到过,WEP的认证不只较弱,并且或许危及到加密自身。

WEP的改善

-128位WEP

大部分供货商现在都供给一种用104位密钥的WEP(加上24位IV总共128位),这对WEP的安全性有改善,但上面说到的问题依然存在。

-动态的WEP

为了加强WEP的安全性,一些供货商提出了一些动态密钥的WEP计划。在这样的计划中,WEP的密钥不再是静态不变的,而是能定时动态更新。比方思科(Cisco)供给的LEAP(LightweightExtensibleAuthentication Protocol)便是这样一种计划。LEAP一起还供给双向的根据802.1X的认证。这些计划在必定程度上缓解了WEP的危机,但它们是某个供货商的私有计划而非规范,并且它们离彻底处理WEP的一切问题还有距离。

WPA的呈现

为了处理WEP的危机,IEEE展开了新的802.11安全规范的制定,但因为一个IEEE规范的制定需求的时刻较长,工业界为了添补IEEE规范出台之前的真空,敏捷采取了举动。WPA便是Wi-Fi联盟于2002年左右推出的一套自己的规范。

WPA尽管不是IEEE的规范,但也并非空穴来风。它的制定是根据802.11i协议的一个初稿(Draft)。所以它与后来的802.11i终稿在结构以及其它一些方面很类似。其间之一是运用根据802.1X的认证机制。WPA还选用了一套叫TKIP(TemporalKeyIntegrityProtocol)的加密协议。TKIP依然运用RC4算法,所以其时的已有硬件渠道能够在只做软件晋级的情况下就支撑它。但一起规划者又考虑了WEP的经验,运用了较长的IV,密钥,和动态改变的密钥机制,所以TKIP的安全性较之WEP加密大大提高。WPA一起也加入了对重传进犯的防备,并对校验机制等做了严重改善。这些改善加上Wi-Fi联盟的影响力使WPA推出之后得到了广泛的选用。

802.11i/WPA2

2004年6月,IEEE总算经过了802.11i协议。Wi-Fi联盟则把其802.11i完成取名WPA2,一般这二者被认为是同一件事。

相对于已出台的WPA,802.11i运用的的加密协议是AES(AdvancedEncryptionStandard)而非TKIP。AES被认为是一个更强的加密体系,它一般需求专门的硬件支撑。今日的Wi-Fi产品应该都已支撑AES加密。

在安全性的其它方面,802.11i也象WPA相同供给很全面乃至更强的支撑。在认证发面,802.1X的体系结构被选用。在密钥运用上,802.11i有一整套密钥等级区分和密钥动态发生及更新机制。802.11i对重传进犯的防备,信息校验等天然也都考虑的十分全面。总而言之,802.11i是一整套十分全面,一起也十分复杂的安全协议体系,代表了当时Wi-Fi安全的第一流支撑。因为其复杂性,细节不或许在本文中一一介绍。下面只就其间

选用的802.1X认证体系结构作一个简略介绍。

802.1X

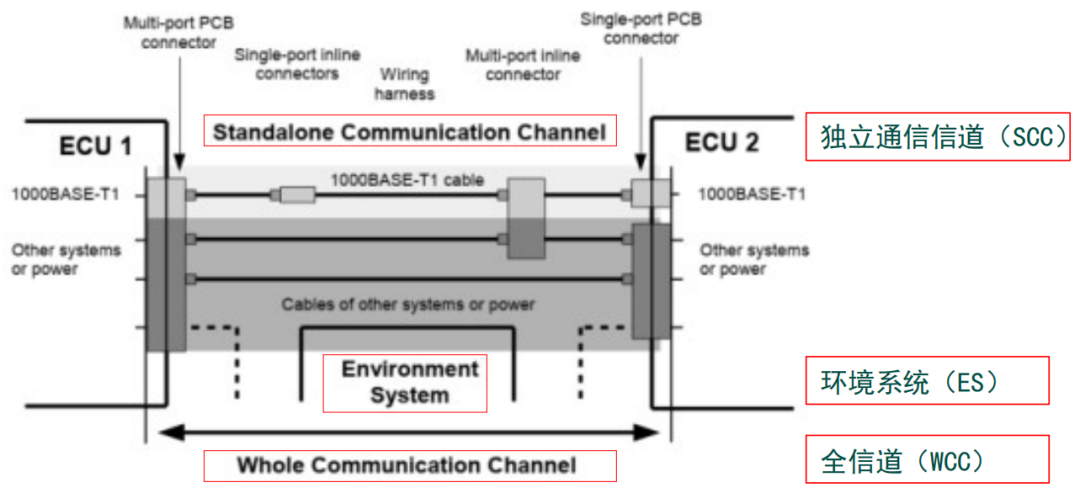

802.1X是IEEE关于局域网络拜访操控的规范,它是一个根据端口概念的规范。它能够用来决议是否给予一个用户拜访一个网路端口的权限。这儿”端口”是指逻辑上的端口.详细到Wi-Fi中,一个客户端与AP的衔接(association)就可视为一个端口。

802.1X是一个规范,它运用的首要协议则是根据一个IETF界说的叫EAP的协议。EAP是”可扩展认证协议”的意思(ExtensibleAuthenticationProtocol)。望文生义,EAP是一个可扩展的协议结构。详细的EAP协议则能够有许多种,例如EAP-TLS,EAP-TTLS,PEAP等等。EAP开端并非为局域网(LAN)规划,所以EAP在局域网上的完成有一个自己的姓名:EAPOL,是EAPoverLAN的意思。EAPOL便是802.1X的中心部分。

802.1X和EAP都并非为Wi-Fi而规划,但却在Wi-Fi上找到了广泛的运用。在802.1X的典型体系结构中,有以下三个参加信息交互的人物:

英文平分别叫Supplicant,Authenticator和Authentication Server。

所谓Supplicant便是认证的客户端,在Wi-Fi中一般便是要求衔接的无线客户端上的认证软件。AuthenticationServer便是认证服务器。在Wi-Fi中,一般是AP来充任Authenticator的人物。当进行802.1X/EAP认证时,在客户端和AP间运转的便是EAPOL协议,而在AP和认证服务器之间运转的一般是一个叫RADIUS(RemoteAuthenticationDialIn UserService)。其实802.1X并不指定AP和认证服务器之间运转什么协议,RADIUS仅仅一个事实上的规范,绝大部分的运用都是用的RADIUS协议。相同原因,一般的认证服务器便是一个RADIUS服务器。

一个典型的802.1X认证进程一般是这样的:

无线客户端向AP发一个EAPOL-Start的包提出认证恳求,AP收到后会向无线客户端作出回应(EAPRequest/Identity包),之后两者之间就会开端更多的EAP交互。但在这个进程中AP基本上是一个通明的转发者。它把从无线客户端收到的EAP包,翻译并封装成RADIUS包转发给RADIUS服务器。RADIUS服务器回的包相同也会被翻译回EAP的包送给客户端。整个交互完成后,AP会终究从RADIUS学到认证是否成功,然后决议是否给予无线客户端以拜访权限。

关于802.1X的形式,能够用下图阐明:

PSK

PSK是Pre-SharedKey的缩写,即预同享的密钥。WPA和802.11i/WPA2都支撑一个PSK的形式。简略的说,PSK形式是一个简化的WPA/802.11i,是一个没有802.1X部分的WPA或802.11i。

802.1X在WPA和802.11i的运用中,除了认证之外,还供给一个效果,它会让客户端和认证服务器之间发生一个叫PMK(PairwiseMasterKey)的密钥。PMK是WPA/802.11i密钥层级里的最顶层,是一切其它密钥发生的根底,极其重要。

但在PSK形式里,因为没有802.1X的参加,PMK则是象WEP的密钥相同预装,但跟WEP不同的是,一切终究用于加密及其它一些功用的密钥仍是动态发生的。并且,PSK形式也包含WPA和802.11i中除了802.1X以外的一切其它功用。所以PSK形式尽管没有完好的WPA和802.11i/WPA2形式那么全面,仍是一个很强的安全计划。

Mesh路由器之间的安全

以上首要是介绍Wi-Fi中AP与客户端之间的安全开展及现状。在Mesh中,AP与客户端之间的安全仍是安全的重要部分,但一起Mesh也引入了Mesh内部路由器之间的安全问题。这儿简略介绍一下。

因为一个Mesh一般由一个供货商供给设备,所以Mesh路由器之间的安全现在并没有规范。802.11s是未来的Mesh规范,但并没有出台。所以一般路由器之间的安全用的是各个供货商之间的私有处理计划。

一个一般的做法是使用以上说到的传统Wi-Fi安全计划,包含802.11i在内。有的Mesh路由器之间会选用根据安全证书的认证方法,详细完成既或许是通行的802.1X方法,或其它方法(包含私有方法)。Mesh供货商还或许挑选其它的私有协议来完成Mesh路由器之间的安全。

在各种方法中,WPA和802.11i的PSK形式是一种很可行的计划。如以前说到,PSK自身是一个很强的安全计划的安全计划。一起因为不要求一个专门的认证服务器,契合Mesh在室外布设和分布式的特色。对PSK密钥办理上的缺陷,因为一个Mesh的各个节点相对固定,数量也相对较有限,所以也不是问题。

阿德利亚的Mesh安全

这儿顺带介绍以下阿德利亚作为一家建议于美国硅谷的新式Mesh供货商在安全方面的支撑.

在客户端接入方面,阿德利亚供给全套的安全支撑。这包含WEP,WPA和802.11i/WPA2的支撑。一起也支撑PSK的形式,合适不同类型用户的需求。阿德利亚的Mesh路由器供给有命令行,WEB界面,网络办理软件等多种功用强大的配设方法,装备起来很便利。

与此一起,阿德利亚还供给一些例如MAC地址过滤等辅佐安全办法。

在Mesh路由器之间,阿德利亚不只供给根据PSK的安全支撑,一起经过私有协议进一步保证只要用户授权的阿德利亚路由器才干进行组网。阿德利亚一起也在积极关注802.11s规范的最新进展以供给相应的支撑。