嵌入式体系越来越遍及地选用云技能来进行数据收集、事情检测和软件更新。这些长途物联网设备遍及经过固件完结设置,这些固件有或许存储在主机MCU中,也有或许存储在外置非易失性存储器的用户空间中。而这些非易失性存储器中的内容则是歹意进犯的首要目标。关于一切全新开发的物联网设备来说,采纳应对办法避免非易失性存储器的非授权修正,已成为一项根本的规划要求。

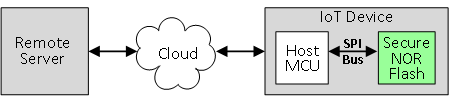

图 1 – 作为节点的互联嵌入式体系

本文将对分立闪存存储器范畴开端呈现的加密和安全根底设施进行介绍,并讨论如何将这些新特性用于物联网互联设备的安全保证。

新一代安全NOR闪存产品

NOR闪存制作商现已开宣布了一些NOR闪存产品,这些产品经过集成加密根底设施,可以供给高水准安全性。设备配对(主机MCU和NOR闪存)与认证写入(编程与擦除)操作现已过运用对称加密来完结。这些设备一般都是根据HMAC引擎和非易失性累加计数器。在装备进程中,需求先将对称密钥一起加载到主机MCU和安全NOR闪存器材中,以便在正常操作时履行为认证的读写操作。

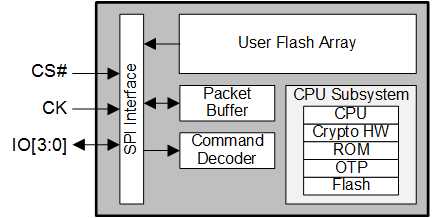

图 2 – 选用集成加密的新一代NOR闪存器材(运用串行外设接口)

最近,内部NOR闪存根底设施的开展现已超出了内部状况机实践办理的范畴。较新式设备集成了CPU子体系(CPUSS),可以履行通明负载均衡和坏块替换等高档功用。一旦CPU子体系成为闪存器材根底设施的组成部分,那么增加加密硬件块和数据包缓存的主意就能很快成为实际。经过运用这种全新的根底存储器材,就可以开宣布一系列安全功用,从而为加密安全供给支撑。在NOR闪存范畴,用户存储阵列的拜访操控和履行前的分层代码验证是得到很多重视的两个特性。

将用户存储空间划分为安全区域

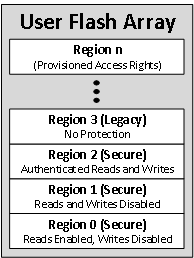

较新式NOR器材的用户存储空间可以划分红多个区域,每个区域可以独自装备,用于传统(非安全)拜访或安全拜访。装备为安全拜访的区域可以设定为受控读/写拜访或认证拜访。

装备为受控拜访的安全区域可以独立启用或禁用读/写操作。启用/禁用设置由认证序列(需求主机MCU证明其知晓同享密钥)进行办理。在制作进程中,同享密钥将被一起加载到主机MCU和存储器。企图拜访禁用区域的读或写将在读取期间回来未定义数据,而且写入测验将会被阻断。装备为受控拜访状况的区域可以挑选装备成加电读/写拜访状况。例如,可以将发动区域装备为加电时可读不可写,而将其他区域装备为禁用一切读/写拜访。

此外,安全区域也可以装备为只支撑经认证的读写拜访。认证区域不支撑传统读写。认证读写操作是经过数据包传输来履行的,其间包括HMAC,表明知晓同享密钥和非易失性指令累加计数器值。在拜访恳求中运用指令累加计数器能防备重放进犯。

图3 – 用户阵列的安全分区

软件层之间的安全性

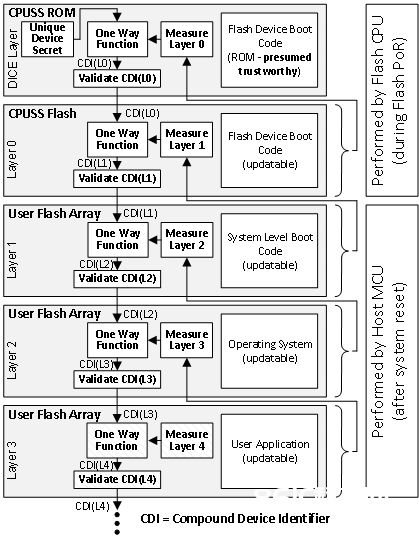

此外,分层验证软件也成为安全环境中的常见做法。可信核算安排的设备身份组成引擎(DICE)作业组已发布一项战略,即每层代码在开释操控前都需求向下一层代码进行证明。当主机MCU无法集成可编程存储器时,体系级场景会变得愈加杂乱。从NOR闪存CPUSS ROM开端(推定为可信),分立闪存器材开端支撑DICE战略的改变。

NOR闪存CPUSS ROM在加电重置(PoR)时履行,在将代码履行移交给CPUSS闪存前,先验证其捕获的闪存器材发动代码(在CPUSS闪存内,未露出给用户阵列)是否完好。完结这种DICE 0层复合器材辨认符(CDI)核算需求结合运用仅有的器材密钥(对每个闪存器材有仅有性),以及对驻留在0层中的闪存器材发动代码的测量值。

国际标准文档NIST SP800-56C介绍了在CDI核算中运用的可接受的加密单向函数。仅有器材密钥用于0层CDI核算。0层CDI验证将核算值与NOR制作商供给的存储在片上的预期值进行比较。

在承认CPUSS闪存有用后,代码履行就从ROM发动代码传递到(0层)CPUSS闪存器材发动代码。接下来,NOR器材将验证由体系制作商编程到用户阵列中的体系级发动代码。测得的体系级发动代码值将被用于与器材装备进程中存储在片上的预期值进行比较。这两步验证发生在闪存器材运转其PoR序列的进程中,在可供主机MCU拜访之前。请注意,在整个发动进程中,必须保证CDI值不被露出给更高层的代码,当然还有歹意行为者。

图4 – 安全软件分层

在完结闪存器材PoR序列的履行后,体系级发动代码将会露出给主机MCU供其履行。在承认体系级发动代码的真实性后,体系发动流程可以持续运转。分层验证战略还能持续履行,便利主机CPU对每个新软件层的验证作业进行办理。

图4描绘了从闪存发动代码到用户运用的线性推动进程。实践情况很或许杂乱得多,尤其是在程序操控权被移交给操作体系后。请注意,一旦体系级发动代码获得程序操控权,每个后续层的证明值都可以与本地值(存储在闪存器材中)进行比较,或更抱负的话,还可以与长途驻留(或许是云服务器)值进行比较。假如运用DICE标准中规则的数字证书,长途验证的安全性还能进一步进步。

定论

片上加密根底模块明显缓解了传统非易失性存储器的遭到的安全要挟。反克隆问题可以经过主机MCU与闪存存储器之间的设备配对得到处理。运用阵列分区和可装备拜访权限可以处理非授权拜访。经过可信核算安排拟定的DICE战略,处理了歹意篡改代码的检测和康复问题。集成在新式闪存存储器中的加密功用模块成功地处理了传统体系中存在的很多安全漏洞,阐明外置Flash架构可以处理未来或许呈现的安全问题。