Research On Smart Home Security Risk And Protection

付凯,李莉,杨子羿,张洋

(我国信息通讯研讨院,北京 100191)

摘要:跟着物联网、大数据与人工智能等技能的不断开展,智能家居工业日益昌盛。因为智能家居运用场景的特殊性与私密性,其安全问题不容忽视,安全缝隙的存在或许导致严峻结果,不只会走漏用户家庭住址、说话内容等隐私信息,还或许构成经济丢失乃至人身安全要挟。因而,越来越多的研讨者开端注重智能家居安全,但现在相关研讨仍处于起步阶段。本文总结了智能家居安全现状,整理了已有的智能家居规范,剖析智能家居存在的安全隐患并给出了相应的防护主张。

关键词:智能家居;智能家居安全;安全危险;防护主张

1 智能家居安全现状

智能家居以家庭住所为载体,经过主动操控、计算机以及物联网等技能,将家电操控、环境监控、信息办理、影音文娱等功用有机结合,为用户供给更具快捷性、舒适性、与节能性的家庭日子环境。智能家居不单指某一独立产品,而是一个广泛的体系性安全性产品概念。

智能家居起源于20世纪80年代,其开展进程大致分为四个阶段:第一阶段首要依据同轴线、两芯线进行家庭组网,完成灯火、窗布操控和少数安防等功用。第二阶段首要依据RS-485线,部分依据IP技能组网,完成可视对讲、安防等功用。第三阶段完成了家庭智能操控的会集化,完成安防、操控、计量等事务。第四阶段依托全IP技能,终端设备依据Zigbee、蓝牙等技能,事务供给选用“云”技能,并可依据用户完成定制化、个性化 [1] 。

现在,智能家居开展正处于第四阶段,呈现了很多智能家居途径厂商。苹果、亚马逊、三星等很多国际互联网巨子均推出了智能家居途径,旨在为传统硬件厂商供给智能化解决方案。国内小米、百度等公司也活跃开展智能家居,推出小爱同学与小度音箱等AI产品,推动才智日子落地。

跟着智能家居工业蓬勃开展,其安全问题也日益突出,安全事情一再发生,安全缝隙也逐步增多。

1.1 安全问题频发

有关智能家居的安全事情日益增多。亚马逊物联网操作体系FreeRTOS以及AWS衔接模块被爆出存在13个安全缝隙。进犯者可以运用这些缝隙损坏设备,获取内存中灵敏信息以及长途运转代码,乃至可以取得设备彻底的操控权 [2] 。思科研讨人员发现三星智能家居途径SmartThings Hub存在20多个缝隙。经过这些缝隙,进犯者可执行恣意代码(包含体系操作指令),然后可进犯第三方智能家居设备 [3] 。除途径之外,研讨人员也发现智能家居设备存在一些缝隙。电视里播送的汉堡王广告可以令Google Home音箱主动拜访维基百科 [4] ,卡通动画《南边公园》可以令Amazon Echo拜访Amazon商城并主动填满用户购物车 [5] 。据《智能门锁网络安全剖析陈述》剖析,市面上一些智能门锁存在安全问题,进犯者无需知道暗码即可翻开门锁,或许给运用者构成经济乃至人身安全丢失 [6] 。

此外,国家互联网应急中心(CNCERT)计算,2017年国家信息安全缝隙同享途径(CNVD)共收录了2440个有关联网智能设备(此处联网智能设备指物联网设备)的安全缝隙,同比增加高达118.4% [7] 。

1.2 安全研讨现状

跟着安全事情与安全缝隙的不断增多,智能家居安全逐步成为安全领域的要点研讨方向。在《智能家居安全总述》 [8] 中,作者概括总结近几年国内外有关智能家居安全的文献,将安全问题区分为3个方面:途径安全、设备安全和通讯安全,并剖析了这3方面智能家居安全研讨现状。

途径安全首要指智能家居途径存在的各类安全问题,包含用户身份认证、设备拜访操控、设备联动安全以及智能音箱安全等方面。因而,现在途径安全研讨首要会集在身份认证与拜访操控方案规划,发现设备联动与智能音箱等新场景的安全问题。智能家居设备多种多样,其安全缝隙数量也日益增多。

相应的,现在设备安全研讨首要会集在设备固件缝隙发掘和设备侧信道剖析等方向。

通讯协议安全首要用于维护用户灵敏信息在传输进程中不被走漏或盗取。因而,通讯安全研讨首要会集在协议缝隙发掘和网络流量剖析,旨在发现盛行的ZigBee、Bluetooth等协议中潜在的缝隙以及管控智能家居设备隐私走漏状况,缓解智能家居安全要挟。

1.3 安全规范现状

为更好的进行智能家居安全研讨作业,咱们整理了国内外智能家居相关的规范。但现在国内外关于智能家居的规范较少。

国内规范首要有《GB/T 35136-2017 智能家居主动操控设备通用技能要求》 [9] ,该规范规矩了家庭主动化体系中家用电子设备自主协同作业所触及的术语和界说、缩略语、通讯要求、设备要求、操控要求和操控安全要求。《GB/T 35143-2017 物联网智能家居 数据和设备编码》 [10] ,该规范规矩了物联网智能家居中各种设备的根底数据和运转数据的编码序号,设备类型区分和设备编码规矩。《GB/T 35134-2017 物联网智能家居设备描绘办法》 [11] ,该规范规矩了物联网智能家居设备的描绘办法、描绘文件的格局要求、功用目标类型、描绘文件元素的界说域和编码、描绘文件的运用流程和功用目标数据结构。《GB/T 36464.2-2018 信息技能 智能语音交互体系 第2部分:智能家居》 [12] ,该规范规矩了智能家居语音交互体系的术语和界说、体系结构、要求和测验办法(该规范将于2019年1月1日施行)。《GB/T 34043-2017 物联网智能家居 图形符号》 [13] ,该规范规矩了物联网智能家居体系图形符号分类以及体系中智能家居用电器类、安防监控类、环境监控类、公共服务类、网络设备类、影音文娱类、通讯协议类的图形符号。我国智能家居工业联盟团标《智能家居网络体系安全技能要求》 [14] ,该规范规矩了具有网络功用的智能家居设备以及由这些设备组成的网络信息体系的安全技能要求。此外,TC260 WG6 通讯安全规范作业组在研规范《信息安全技能 智能家居安全通用技能要求》。国际规范有《ISO/IEC TR 29108-2013 信息技能.智能家居术语》 [15] ,该规范规矩了未来在国际规范和其他智能家居规范中运用的术语。

经过整理剖析,咱们发现国内外有关智能家居安全规范相对较少,只要一个团标与在研规范。此外,现在的智能家居规范还没有构成一个完好的体系,应加大智能家居安全规范化作业。

2 智能家居安全危险

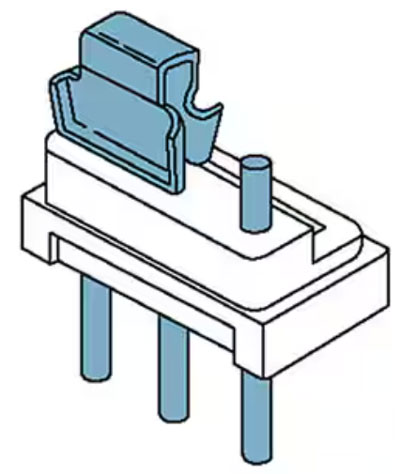

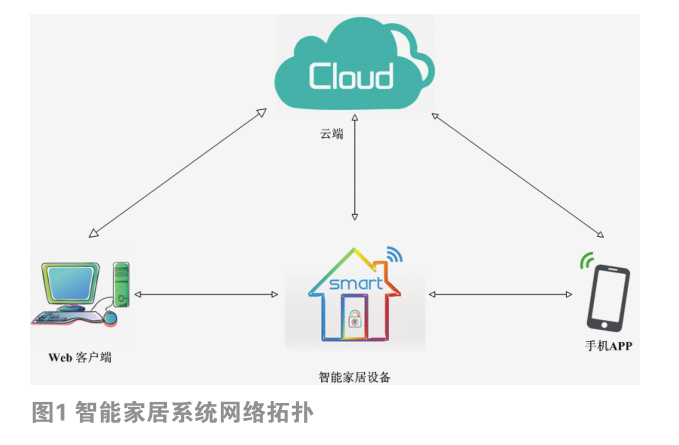

依据以上研讨,本部分侧重剖析智能家居存在的安全隐患。现在市面上盛行的智能家居体系架构首要包含云端、设备终端以及手机终端,如下图1所示。依据文献[8]与《智能硬件安全》 [16] ,本文将从智能家居云端、智能家居设备终端、智能家居手机终端以及智能家居通讯四个方面剖析其或许存在的安全危险。

2.1 智能家居云端安全危险

智能家居体系的云端一般用来寄存智能家居设备搜集的数据、办理操控程序以及办理途径内容等,首要完成的功用有:

(1)数据聚合与剖析:云端将智能家居设备终端搜集的数据进行存储及智能处理剖析。

(2)办理、操控与和谐不同的设备、体系与服务:用户可以经过APP与云端相结合进行智能家居设备操控办理操作,然后享用更快捷的家庭寓居环境。

云端面对的安全危险首要有以下几点:

(1)身份认证与辨别安全:身份认证首要用来验证运用者身份,防备不合法用户对云端与设备的拜访,是信息安全的一个重要方面。进犯者可运用云端身份认证技能存在的缝隙进行进犯,比如进行弱口令爆炸进犯、发掘用户暗码修正流程中的缝隙以及测验认证绕过等。

(2)拜访操控安全:拜访操控技能的意图首要是阻挠用户(包含不合法与合法用户)对受维护的网络资源进行非授权的拜访。云端拜访操控机制不健全时,会构成严峻的结果,比如用户A可以不合法获取用户B的灵敏信息或不合法操作其智能家居设备。

(3)Web安全:云端一般支撑Web服务,或许会存在XSS、CSRF以及SQL注入等常见的Web缝隙。与传统进犯手法相似,进犯者可运用SQL注入盗取云端数据库内容,然后获取运用者账号与暗码,然后可进行检查用户隐私与不合法操控用户智能家居设备等违法行为。

(4)数据安全:云端搜集很多用户数据,因而会存在信息走漏等危险。因而云端应加密存储数据,避免数据走漏与被修正、删去等。

(5)体系安全:当云端服务器或路由器等网络设备运用的体系、软件存在高危缝隙时,进犯者可经过这些缝隙进行进犯,然后攻陷云端网络设备,乃至可以操控整个服务。

2.2 智能家居设备终端安全危险

智能家居设备多种多样,包含智能摄像头、智能门锁、智能音箱以及智能网关等,通常会寄存用户暗码、与云端交互的指令、操控协议等重要信息。咱们可以从设备固件与其供给的服务等视点剖析其存在的安全危险。

智能家居设备终端也面对身份认证与辨别以及拜访操控两大安全危险。为了便于长途办理,智能摄像头、智能网关等设备往往都支撑Web服务,因而部分智能家居设备终端也面对常见的Web缝隙要挟。此外,智能家居设备终端还存在以下安全危险:(1)固件安全:因受资源环境约束,智能家居设备固件往往较简略。进犯者可下载固件文件进行反编译,提取其文件体系,经过静态剖析与动态调试发掘或许存在的缝隙,并测验运用发现的缝隙进行进犯。

(2)软件安全:当设备体系软件存在已知安全缝隙时,其遭到进犯的危险将大大增加。此外,设备厂商应供给牢靠的软件更新途径,避免用户因无法晋级而遭到已知缝隙进犯。

(3)侧信道安全:进犯者可运用侧信道进犯,经过剖析智能家居设备运转进程中时刻耗费、功率耗费以及电磁辐射等信息来猜想有关用户家庭环境和个人活动的各种灵敏数据。

(4)芯片安全:跟着“英特尔芯片门事情”的迸发,芯片安全也亟需注重。当设备运用含有安全缝隙的芯片时,将毫无安全可言。

(5)端口与服务安全:进犯者可对设备敞开的端口与服务进行剖析,寻觅潜在的进犯点。比如当智能家居设备敞开Telnet服务时,进犯者可暴力破解用户暗码。

2.3 智能家居手机终端安全危险

手机终端安全危险首要指与智能家居相关的APP面对的安全要挟。APP一般会寄存与云端交互的API接口,用户注册流程、暗码修正流程以及登录流程等重要信息,一般存在身份认证与辨别、拜访操控等安全危险。此外,因其特殊性,手机APP还会面对以下安全危险:

(1)APP源代码安全:为快速上线抢占市场,很多手机APP客户端并未对代码进行混杂,也未进行加固。因而,进犯者可较简单逆向找出源代码,然后可以经过代码审计来发掘缝隙,比如可以对接口代码进行剖析,获取操控流程与登录流程的内容,亦可获取密钥与测验接口等灵敏信息。

(2)APP更新安全:有些手机APP客户端未供给更新包验证机制,进犯者可以将恶意程序植入APP更新包并诱导用户装置,然后到达操控智能家居设备的意图。

(3)短信验证码安全:一般状况下,APP客户端账户注册及修正暗码都需求短信验证码。但有些APP并未对验证码进行有效性验证。进犯者可运用短信验证码绕过缝隙恣意修正其他用户暗码,然后进行违法犯罪行为。

(4)越权操控:越权操控缝隙归于拜访与操控领域。部分手机APP客户端中部分功用存在越权缝隙,进犯者可越权横向操控其他用户设备或纵向获取云端或手机最高办理员权限。

2.4 智能家居通讯安全危险

智能家居通讯协议首要包含ZigBee、Bluetooth、MQTT以及CoAP等。关于通讯安全,咱们首要考虑剖析手机端、云端与设备终端之间的流量联系,总结其面对的安全危险。

(1)协议加密:手机端与云端、云端与设备终端以及设备终端与云端之间数据传输若采纳明文协议传输,将大大增大信息走漏的危险。比如一些智能摄像头运用未加密的RTSP协议进行视频传输,进犯者只需把地址复制到一个可以支撑RTSP协议的播放器中,即可取得当时摄像头的拍照画面。

(2)协议破解:进犯者可测验剖析破解通讯协议,然后解密加密数据或进行进犯,比如剖析用户登录进程,破解出用户与设备之间的对应联系,然后可经过修正设备标识来横向越权操控其他用户的设备。

(3)重放进犯:部分协议规划之初未考虑安全要素,或许导致重放进犯。

(4)网络流量剖析:进犯者可经过剖析设备发生的网络流量,然后得到用户家庭环境或隐私等灵敏信息。

3 防护主张

3.1 智能家居云端防护主张

关于智能家居云端,咱们主张从以下几方面进行防护。

(1)规划安全的身份拜访与辨别机制。

(2)规划安全的拜访操控机制。

(3)采纳设置防火墙等Web防护手法,维护Web安全,并定时进行已知缝隙扫描与浸透进犯作业,尽或许下降被进犯的或许性。

(4)对用户暗码等灵敏信息进行加密存储,避免用户隐私走漏,并做好备份与修正作业。

(5)装置必要的杀毒软件,及时注重体系与软件晋级布告并做好晋级作业,定时进行已知缝隙扫描作业,削减已知缝隙要挟。

3.2 智能家居设备终端防护主张

关于智能家居设备终端,咱们主张从以下几方面进行防护。

(1)规划安全的身份拜访与辨别机制。

(2)规划安全的拜访操控机制。

(3)固件采纳必要的加固与混杂处理,增加逆向破解的本钱。

(4)做好软件开发与测验作业,避免体系软件存在已知缝隙,比如采纳SDL开发。

(5)及时注重固件与软件更新布告,做好晋级作业,削减被侵略危险。

(6)采纳必要的手法抵挡侧信道进犯。

(7) 使 用 或 研 发 安 全 芯 片 , 防 止 出 现 类 似Meltdown和Spectre等缝隙。

(8)依据实际状况,选用“最小权限准则”与“默许回绝”战略,默许封闭不必要的服务与端口,比如封闭Telnet、FTP服务等。

3.3 智能家居手机终端防护主张

关于手机APP,咱们主张从以下几方面进行防护。

(1)规划安全的身份拜访与辨别机制。

(2)规划安全的拜访操控机制。

(3)增强身份验证,清晰用户与权限之间的对应联系,采纳“最小权限准则”与“默许回绝”战略,避免呈现越权缝隙,此外服务端需求做好验证,避免呈现短信验证码绕过问题。

(4)源代码进行必要的加固、混杂处理,增加逆向破解的本钱。

(5)手机装置必要杀毒软件,及时注重APP晋级布告,做好晋级作业,削减被侵略危险,且必须在正规官方下载地址下载晋级包。

3.4 智能家居通讯防护主张

关于通讯协议,咱们主张从以下几方面进行防护。

(1)加密传输数据,并运用安全强度较高的加密算法,如AES、SM4等国内外规范加密算法,避免运用base64、DES等不安全算法,避免信息走漏与盗取。

(2)运用老练且安全强度较高的通讯协议,避免协议被破解。

(3)加强认证进程,保证传输数据与用户隐私内容等不被第三方越权获取。

(4)采纳增加随机数、时刻戳等办法避免重放进犯。

4 定论

智能家居安全问题益发严峻,逐步成为热门研讨问题,但现在相关研讨仍处于起步阶段。本文总结了智能家居安全现状,整理了现在的智能家居规范化状况,并依据已有文献与安全事例,概括剖析智能家居存在的安全隐患并给出了相应的防护主张。期望为智能家居安全与安全规范化作业供给必定的参阅。

参阅文献

[1]童晓渝, 房秉毅, 张云勇. 物联网智能家居开展剖析[J]. 移动通讯, 2010, 34(9):16-20.[2018-11-30].

[2]Khandelwal S. Critical Flaws Found in Amazon FreeRTOS IoT Operating System. [EB/OL].

[2018-11-30]. https://thehackernews.com/2018/10/amazon-freertos-iot-os.html

[3]Paganini P. Tens of flaws in Samsung SmartThings Hub expose smart home to attack. [EB/OL]. [2018-11-30].https://securityaffairs.co/wordpress/74888/hacking/samsung-smartthings-hub-flaws.html

[4]Wong V. Burger King’s new ad will hijack your Google home. [EB/OL]. [2018-11-30].https://www.cnbc.com/2017/04/12/burger-kings-ad-will-hijack-your-google-home.html

[5]Pullen J P. Amazon echo owners were pranked by south park and their alexas will makethem laugh for weeks. [EB/OL]. [2018-11-30]. http://fortyne.com/2017/09/14/watch-south-park-alexa-echo

[6]国家互联网应急中心网络安全应急技能国家工程实验室, 启明星斗活跃防护实验室(ADLab),北京同余科技有限公司, 云丁网络技能(北京)有限公司. 智能门锁网络安全剖析陈述. [EB/OL]. [2018-11-30]. https://mp.weixin.qq.com/s/ErK_HlBnohMy4lrIdvhxqA

[7]国家互联网应急中心. 2017年我国股联网网络安全态势总述[EB/OL]. [2018-11-30]. http://www.cac.gov.cn/2018-05/30/c_1122910613.htm

[8]王基策,李意莲,贾岩,周威,王宇成,王鹤,张玉清.智能家居安全总述[J].计算机研讨与开展,2018,55(10):2111-2124

[9]GB/T 35136-2017 智能家居主动操控设备通用技能要求

[10]GB/T 35143-2017 物联网智能家居 数据和设备编码

[11]GB/T 35134-2017 物联网智能家居 设备描绘办法

[12]GB/T 36464.2-2018 信息技能 智能语音交互体系 第2部分:智能家居

[13]GB/T 34043-2017 物联网智能家居 图形符号

[14]T/CSHIA 001-2018 智能家居网络体系安全技能要求

[15]ISO/IEC TR 29108-2013 信息技能.智能家居术语

[16]刘健皓, 王奥博, 贾文晓, 严敏睿: 智能硬件安全 [M]. 北京: 电子工业出版社.

[2018-11-30].

[17]付凯, 倪平. 网络摄像机体系安全隐患及防护研讨[J]. 现代电信科技, 2017(6).

[2018-11-30].

本文来源于科技期刊《电子产品世界》2019年第5期第72页,欢迎您写论文时引证,并注明出处