这篇文章是俄国人Sergei P.Skorobogatov就读英吉利剑桥大学之博士论文,讲解了各种MCU的攻防技能,可谓一部小百科全书。关于志在研讨MCU防护的筒子,能给你许多参阅思路:但关于想当黑客的人,咱们对成果概不负责。

非侵入式进犯不需求对元器材进行初始化。进犯时能够把元器材放在测验电路中剖析,也可独自衔接元器材。一旦成功,这种进犯很简略遍及,而且从头进行进犯不 需求很大的开支。其他,运用这种进犯不会留下痕迹。因而,这被以为是对恣意元器材的硬件安全最大的要挟。一起,一般需求许多时刻和精力来寻觅对特定元器材的非侵入式进犯办法。这一般对元器材进行反向工程,包含反汇编软件和了解硬件地图。

非侵入式进犯能够是被迫的或自动的。被迫进犯,也叫旁边面进犯,不会对被进犯元器材产生作用,但一般是调查它的信号和电磁辐射。如功耗剖析和时钟进犯。自动进犯,如穷举进犯和噪声进犯,特色是将信号加到元器材上,包含电源线。

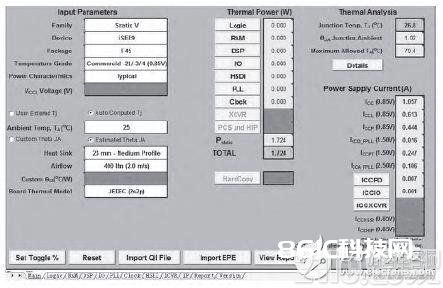

一个简略的非侵入式进犯能够是仿制一个上电装备的根据SRAM的FPGA。接上装备芯片用的JATG接口,用示波器或逻辑剖析仪,捕捉一切信号。然后能够经过剖析波形并回复独有的指令。

只运用到一半的FPGA资源时,能够细微改动数据流来假装盗版的现实。装备时留下一点空间而不影响元器材的运转。JTAG接口在发送信号时序时也有一些自在,故盗版的波形能够设置成看上去与原始信号不相同的。其他,破解者能够在上传时交换行地址,给人的印象是彻底不同的规划。

迷糊与安全

半导体制作商给大客户供给了增强产品防破解才能的办法:包装上的客户印字替代了规范的芯片型号。这给人的印象是产品是由定制的集成电路规划的。众所周知,ASIC供给了很好地维护办法来防止多种进犯,只要很少数经验丰富且装备精良的破解者才有或许成功破解。这会使许多潜在的破解者望而生畏。但一个决心坚决的破解者会测验用简略的办法确认芯片是不是真的ASIC。最简略的办法是调查衔接到电源,地,时钟,复位,串口或其他接口的引脚。与数据库中被置疑的微操控器相比较,这种成果十分牢靠,因每种微操控器都有自己的引脚特色。一旦发现相似的,就把它放在通用烧写器上测验读出成果。

另一个简略的办法是约束拜访程序存储器。一般用在智能卡中,但一些微操控器中也用到。这不是很牢靠且有用的办法。当然在智能卡顶用得很好,一切的客户被与芯片制作商迫签署不分散协议。但微操控器很少这样,能被通用烧写器烧写的微操控器世界上许多公司都能供给。即便文件中没有烧写的规范,用低成本的示波器几个小时就能够套出需求的波形。假如微操控器不被特别通用烧写器所支撑,依然能够经过从制作商购买开发板来取得直接完好的协议。

时序进犯(Timing attacks)

一些安全相关的操作运用输入的值和密钥,由半导体芯片履行不同的时刻来比较。当心的时序丈量和剖析就能康复出密钥。这个办法最早在1996年的文献上说到。稍后这种进犯成功破解了实践的RSA签名的智能卡。

为了进犯成功,需求搜集设备的信息,与处理时刻整合比较,如问答推迟(question-answer delay)。许多暗码算法简略遭到时序进犯,首要原因是软件来履行算法。那包含履行当令越过需求的分支和操作条件;运用缓存;不固定时刻处理指令如倍频和分频;还有许多的其他原因。成果便是履行才能典型地取决于密钥和输入的数据。

为防止此类进犯能够运用盲签名(Blinding signatures)技能。这个办法是运用选定的随机数与输入数据混合来防止破解者知道输入数据的数学运算规律。

时序进犯可用在安全维护是根据暗码的微操控器,或运用确认数字的卡或暗码来进行拜访操控的体系,如达拉斯的iButton产品。这些体系中共有的危险是输入的接连数字在数据库进行再次校验。体系需常常查看输入到数据库的密钥的每个字节,一旦发现不正确的字节就会当即间断,然后切换到下一个直到最终一个。所以破解者很简略丈量出输入最终一个密钥倒恳求另一个的时刻,并得出发现的密钥相似度。测验相对小的数字,有或许找到匹配的密钥。

为防止这些进犯,规划者需求当心核算处理器的周期。当暗码进行比较时保证正确和过错的时刻是相同的,例如:飞思卡尔的68HC08微操控器的内部存储器载入模块在输入正确的八字节暗码后能够拜访内部闪存。为抵达正确和过错的暗码都处理相同的时刻,程序中添加了额定的空操作指令。这对时序进犯供给了很好的维护。一些微操控器有内部阻容振荡器,那样处理器的作业频率与电压和芯片的温度相关。这使得时序剖析很困难,进犯时需求安稳元器材的温度并削减电源线上的噪声和电压动摇。一些智能卡有内部随机时钟信号使得进犯时丈量时刻推迟无效。

穷举进犯(也称暴力进犯Brute force attacks)

暴力关于半导体硬件和暗码来说是另一种意思。关于暗码,暴力进犯是对体系测验数量许多的密钥。一般是运用高速核算机来寻觅匹配的密钥。

一个比如是微操控器中的暗码维护设置。以TI的MSP430为例,暗码自身长度为32字节(256位),抵御暴力进犯现已足够了。但暗码分配在与处理器间断矢量相同的存储器地址。那么,首要削减存储器内矢量一向指向的区域。然后当软件被更新时,只要小部分的暗码被修正,由于大部分间断子程序指向的矢量是相同的地址。成果是,假如破解者知道早前暗码中的一个,就很简略做体系的查找,在合理的时刻内找到正确的暗码。

暴力进犯也可用在ASIC或CPLD的硬件规划来完结。这种状况下,破解者运用一切或许的逻辑组合到元器材或许的输入端并调查一切输出。这种办法也称为黑箱剖析(Black-box analysis),由于破解者不知道被测验元器材的状况。经过一切或许的信号组合,测验取得元器材的功用。这种办法对相对小的逻辑器材很有用。另一个问题是破解者运用的ASIC或CPLD有触发器,故输出将或许是当时状况或输入的状况。但假如预先查看并剖析信号,查找的规模能够明显削减。例如,时钟输入,数据总线和一些操控信号是很简略认出的。

另一种或许的暴力进犯,对许多半导体芯片有用,是将外部高压信号(一般是两倍于电源电压)加到芯片引脚上,来企图进入工厂测验或编程形式。现实上,这些引脚用数字万用表很简略发现,由于它们没有维护二极管到电源脚。一旦发现对高压灵敏的引脚,破解者就能够测验或许的逻辑信号组合来加到其他引脚上,找出用于进入工厂测验或编程形式的部分。

破解者也可用元器材的通信协议来找出规划者嵌入在软件中的测验和更新用得躲藏功用。

芯片制作商常常供给给后期测验用得嵌入硬件测验接口。假如这些接口的安全维护没有恰当规划,破解者很简略运用它来读写片上存储器。在智能卡中,这些测验接口一般坐落芯片电路之外,并在测验后从物理上除掉。

任何安全体系,不论软件和硬件,在规划上都或许有缺点,关于破解者来说都是时机,暴力进犯有或许找到它。当心规划安全维护体系,进行恰当的评价,能够防止许多问题,并使得这些进犯现实上不可行。

功耗剖析(Power analysis)

一个运算设备的功耗取决于它当时的状况。按照CMOS晶体管的原理,各部分动态时的功耗比静态的要大。当输入电压加到反向器上,会引起一个晶体管短路,这个晶体管电流的添加比静态耗费的寄生漏电要大得多。在电源线上加个10-20欧的电阻,就能够丈量电流的动摇。为抵达更好的作用,需求运用至少12位精度和50MHz采样速度的模数转换器。这些取得的参数能够用来差异处理器的不同指令并估量总线上一起翻转的位数。

经过均匀屡次重复相同操作的电流,即便是没有经过总线的很小信号也能差异开。有些信号如移位状况特别有用,由于许多暗码的密钥产生算法运用移位操作来逐个移出单个密钥倒进位标志。即便状况位的改动不能直接丈量,它们一般会改动指令次第或微码的履行,这会导致功耗的明显改动。

不同指令导致不同级其他指令解码和运算单元的活动,可被明晰地差异开,故运算部分能被推测出。处理器的不同单元在时钟沿相关的不一起间里有独有的开关状况,能被高频仪器分离出来。

有多种不同的功耗剖析技能用在破解暗码算法上。整个剖析进程是相对简略的,只需求规范的现有的廉价仪器设备。

功耗剖析技能首要有两种:简略功耗剖析(SPA:Simple Power Analysis)和差分功耗剖析(DPA:Difference Power Analysis)。SPA是在暗码或其他安全相关操作时直接调查功耗,能够得知设备运转时的信息如密钥材料。假如破解者知道暗码算法,很简略经过调查处理器指令次第,特别是移位条件搬运,找到一些位的信息。假如算法或逻辑运算的成果很简略被看出,如进位状况,零或负标志,就能够取得更多的信息。DPA是种更有用的技能,由于破解者不需求知道暗码算法是怎么履行的。它运用静态剖析和已知暗码运算的许多功耗迹线来获取躲藏信息。用核算办法辨别功耗的细小差异,可用来康复密钥中的单个的位信息。

功耗特性当然包含噪声部分。额定的噪声能够经过削减获取信号的探针长度并当心运用丈量仪器来下降它。丈量接在地线上的电阻的功耗有一些优势。首要,削减了噪声电平。其次,能够用示波器的探头直接丈量信号,由于大部分探针站有公共的地线与外部电源地相连。为了添加信噪比,能够经过进步均匀采样数来取得。

有源探头能下降输入电容,添加对输入信号的带宽。一种办法是用高速低噪声的运放来构建相对简略的探头,另一种是用很短的同轴电缆直连到示波器的输入端。在这些状况下,探头的输入电容明显削减。

咱们对现有的功耗剖析过程进行了改善。这是一种新的办法,没有有相似的。咱们用铁芯变压器来替代连到电源或地的电阻,那样波形就有点不相同,由于信号的直流成分丢掉了,一起又有些有利条件。常用的办法对直流电流简直没有什么约束。但关于10欧电阻来讲100mA的电流意味着有1V的电压降,那或许间断微操控器的正常操作。削减这个电阻能够处理这个问题,但会使得难以辨认功耗的细小变化。运用变压器后,不需求运用贵重的有源探头,规范的无源探头就能够给出简直相同的成果。假如信号太小,调理二次侧的线圈就能够添加振幅。变压器也担任无源滤波器的人物,如波形,相同的处理器指令对电阻和变压器所丈量到的波形有不同的影响。那能够经过对取得的信号进行处理。为了进犯取得成功,需求收集数千的样本,然后快速剖析处理所展示的隐秘。

最近,芯片规划上已考虑这种进犯,并将使得这种进犯办法更难取得成功。

噪声进犯(Glitch attacks)

噪声进犯是快速改动输入到微操控器的信号,以影响它的正常运转。一般噪声是叠加在电源上或时钟信号上,但噪声也能够是外加的时刻短电场或电磁脉冲。在离芯片外表数百微米处放置两根金属针,然后加上少于1微秒的数百伏电压的窄脉冲,晶圆衬底会感应出一个电场,使得附近晶体管的阈值电压产生改动。最近呈现一种改善的办法:运用几百圈金属线绕在微探针的针尖构成一个小型电感。当电流进入线圈会产生磁场,针尖将会集磁力线。

每个晶体管和与它相连的线路构成有时延特性的RC电路。处理器的最大可用时钟频率取决于该电路的最大推迟。相同的,每个触发器在接纳输入电压和由此引致的输出电压之间有个特征时刻窗口。这个窗口由给定的电压和温度来确认。假如用时钟噪声(比正常的时钟脉冲要短得多)或电源噪声(电源电压的快速动摇)将会影响芯片里的某些晶体管,导致一个或多个触发器进入过错状况。经过改动参数,处理器会被导致履行许多彻底不同的过错指令,有时乃至是不被微码支撑的。经管咱们不会预先知道何种噪声会导致何种芯片的何种过错,但它能适当简略地进行体系的查找。

时钟噪声进犯(Clock glitches)

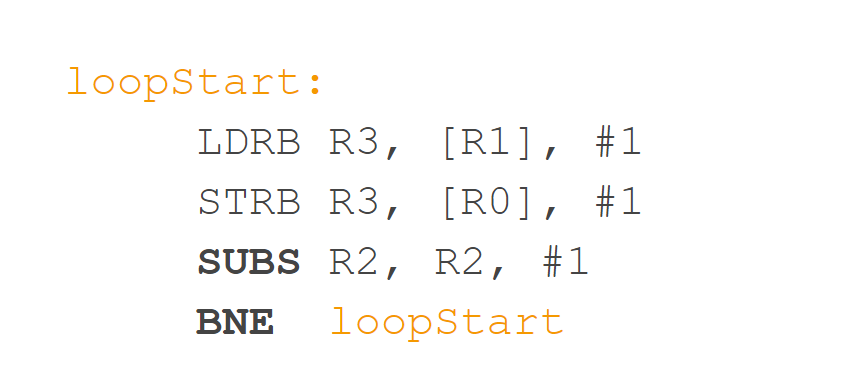

时钟信号的噪声进犯在现在是最简略的,且适当有用。实践运用中的噪声一般用来替代跳转条件并实验从前的测验指令。能够在安全暗码问询处理时创立一个进犯窗口,简略防备履行这些指令。指令噪声也能用来扩展循环的时刻。如,串口子程序在输出缓冲后再读更多的内容;或在密钥操作时削减循环次数来传一个弱的暗码。

为取得噪声,时钟需求暂时添加一个或大于半个周期,有些触发器在抵达新状况之前就取得输入。时钟噪声一般针对处理器的指令流。对硬件履行安全维护的微操控器没有什么作用。实践中,仅运用时钟噪声来进犯微操控器或智能卡的软件程序接口。

这类维护的破解是相对简略的。如处理器在循环里只履行一个指令,进犯时可用不同的时钟噪声导致处理器误操作。不需求当心肠与时钟信号同步,只需求随机制作噪声就可在数次进犯内成功。刺进噪声是相对简略的,无需运用外部产生器,瞬间短路晶振即可。当谐振器在不同的泛音上产生震动会宣布许多噪声。大部分状况下需求在确认的时钟周期内取得所需成果,在这种状况下用信号产生器更好。

运用时钟噪声来进犯某些微操控器也许是很困难的。例如德仪的MPS430微操控器在内部RC震动器作业的发动模块。很难与内部时钟同步,进犯时很难估量准确的时刻。一些智能卡在处理器指令流里会随机刺进推迟,使得进犯更为困难。运用功耗剖析会有协助,但要求十分贵重的设备来实时取得参阅信号。

电源噪声进犯(Power glitches)

电源供给电压的动摇会导致晶体管阈值电平的漂移。成果便是一些触发器在不同的时刻里采样它们的输入,或读出过错的安全熔丝的状况。 一般用瞬间添加电源电压或电压下跌来制作噪声,一般在10个时钟周期内。电源噪声一般用在微操控器的程序接口上,能影响处理器运转或硬件安全电路。一般地,缺点比时钟噪声更难找到并运用,由于关于时域参数,振幅,上升/下降时刻都是变量。

一个比如是上例说到的进犯MC68C05B6.假如在履行AND $0100指令时电源电压削减50-70%,处理器从EEPROM中取出的值是FFh而不是实践的值。这会对应熔丝未加密状况。诀窍是当心核算履行时刻来削减电源电压,不然处理器会间断运转或进入复位状况。这种使命并不难,复位后方针指令在第一个一百周期内被履行。破解者能够运用矢量产生器或构建一个自己的噪声源。

另一个是微芯的老旧的PIC16F84。芯片的擦除操作会免除安全维护。但一起会芯片上程序和数据存储器中的内容。安全维护电路在硬件规划上是在安全熔丝复位之前擦掉存储器。但咱们发现在芯片擦除操作时电源电压几微秒内添加到大约10V,会间断存储器擦除操作,但安全熔丝正常完结复位,这使得有或许读出存储器里的内容。如此高压需求慎重运用,假如时刻过长会损害芯片。新版本的PIC16F84A添加了防欠压和过压进犯的才能。假如电源电压低于3V或6V,经过编程接口的恣意修正存储器的操作会被当即间断。

不是一向需求电源噪声超越电源电压规模的规范。例如,PIC18F84A微操控器,维护机制能够阻挠在芯片擦除操作开端后运用大于50mV的噪声。那会导致间断程序存储器的擦除操作但不会擦掉熔丝。

上述比如标明噪声进犯时无需特别东西就有很好的作用。智能卡里有时钟监控电路但很少微操控器有。

数据坚持才能剖析(Data remanence)

处理器一般会把密钥保存在静态RAM里,假如元器材被篡改就会掉电,RAM内容丢掉,然后维护密钥不被盗取。众所周知的是在低于零下20度时,SRAM里的内容会“冰冻”。许多元器材把温度低于这个阈值视为产生篡改事情。咱们做了一些实验来确认现代SRAM数据坚持才能与温度的联系。咱们的实验标明传统的思想不再有用。即便在高温下,数据坚持才能也是个问题。数据坚持才能不只仅对SRAM有影响,对DRAM, UV EPROM, EEPROM和闪存也有影响。成果是,依然能够从已擦除的存储器中取得一些信息。这会给安全设备带来许多问题。

安全工程师都很重视断电后SRAM器材能坚持数据的时刻。原因如下:许多产品运用密钥或相似的办法进行加密和其他安全相关的核算,需求不能被读出或改动。最遍及的处理办法是把安全密钥放在带篡改传感器的易失存储器中。一旦检测到产生篡改,易失传感器会掉电或短路到地。但假如数据保存时刻大于破解者翻开元器材并对存储器上电的时刻,那维护机制就被摧毁了。

在二十世纪八十年代,发现低温能将SRAM的数据保存时刻添加到几秒乃至几分钟。关于那个时候的元器材,发现零下20度就能够添加数据保存时刻,而且会跟着温度的下降而添加坚持的时刻。有些就添加了温度传感器,温度低于零下20度就触发篡改事情,当即清零存储器。本次实验是重复这个作业,观察2000年后的产品是否也有此特性。

另一个需求重视的是即便部分内容已被损坏,安全信息也能被康复。假定破解者取得了n=128位密钥中的m=115位,也便是90%的信息。他能够经过查找n!/(m!(n-m)!=128!/(115!13!)=2.12*1017~258个或许的密钥。经过1万台电脑,每台每秒进行10亿次查找密钥的操作,破解者只需6个小时就能搜遍一切密钥。假如只要80%的信息,也便是知道128位密钥中的103位,那就有2.51*1026~288 种或许。简直增大了一百倍,破解者要花百万年来查找密钥,故以为均匀的128位密钥不能被康复。