众所周知,物联网(IoT)设备估计将无处不在。这些由半导体驱动的设备将推进每一个可幻想的进程完结智能化。从简略的开灯到门诊护理或工厂操控等更杂乱的进程,经过传感、处理和云衔接,物联网设备将大幅进步作业效率。运用场景多种多样,它们的开展前景和影响力也将不行估量。

介绍

但是,互联设备的日益“智能化”也带来了安全应战。例如,传统的照明操控相对原始,它是一个带有物理开关的电源电路。要对开关进行操作则需求物理上触摸并操作开关。要避免未经授权的运用,只需求对开关进行简略的物理维护。现在考虑将照明操控看作是物联网设备的智能化身。光传感器、间隔传感器、逻辑操控(一般在微操控器中完结)以及云运用无线衔接替代了传统的物理开关。在智能化进程中,照明开关被转换成一个经过网络与运用服务器一同作业的嵌入式客户端。维护智能照明开关因而变得愈加杂乱。这种杂乱性的进步将给一切物联网设备规划人员带来应战。好消息是,带有安全维护的微操控器可以明显进步物联网设备的安全性,加速规划周期。

本文中的事例研讨介绍了怎么确认网络摄像头物联网设备的安全要求。望文生义,这种设备现已完结互联,并广泛运用于很多运用,从简略的家庭网络摄像头到杂乱的工业体系,不胜枚举。经过界说对网络摄像头的相关要挟并确认防护这些要挟的安全方针,然后拟定了该设备的安全要求。本文介绍了依据Arm®技能的赛普拉斯PSoC® 6 MCU,是可以满意上述要求的可用处理方案。该办法相同适用于其他物联网设备。

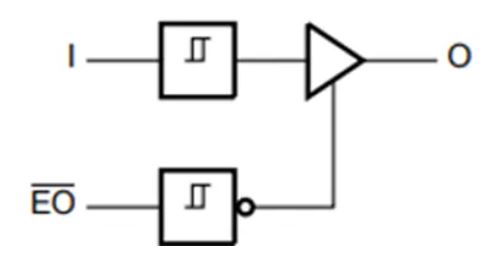

辨认数据财物 → 辨认要挟 → 界说安全方针 → 满意需求

图1:规划安全的物联网设备时的剖析进程

物联网设备安全性剖析

维护物联网设备的主意或许令人望而生畏。开始研讨很快提醒了有关暗码学、要挟、安全方针和其他几个主题的很多常识。面对漫山遍野的信息,物联网设备规划人员一般会问的第一个问题是:“我怎么判别所需安全性要到达哪种水平?”,紧接着是“我该从哪里下手?”

Arm供给了渠道安全架构(PSA),协助规划人员快速入门。经过运用PSA的一整套要挟模型和安全性剖析、硬件和固件架构规范以及可信固件M参阅完结,物联网规划师可以快速且轻松地完结安全规划。

经过运用双Arm Cortex®-M内核,结合可装备的内存和外设维护单元,赛普拉斯PSoC 6 MCU完结了PSA界说的最高维护等级。本文将PSA网络摄像头要挟模型和安全性剖析(TMSA)运用于PSoC 6 MCU,演示怎么针对网络摄像头运用进行安全性评价。

任何进犯的方针都是获取物联网设备的数据并以某种办法加以运用。如图1所示,剖析进程的第一步是辨认物联网设备处理的数据财物及其安全特点。

接下来的过程是辨认针对这些财物的要挟,界说抵挡这些要挟的安全方针,并确认需求以满意安全方针。经过满意这些要求,依据微操控器的规划可为安全方针供给支撑,并终究保存财物的安全特点。终究,应该对规划进行评价,以断定规划是否到达安全方针。一般情况下,这类评价会运用运用于规划的要挟模型来评价设备的进犯防护才能。

数据财物

每个物联网设备的价值都树立在数据之上,以及怎么对这些数据进行办理。数据财物在嵌入式体系中有多种表现办法。例如,固件界说设备的行为。其他示例包含用于操控设备的仅有ID、暗码和加密密钥。此外,还有物联网设备生成的数据,例如来自网络摄像头的图画数据或来自传感器的环境数据。不管其办法怎么,每种数据财物都具有各自的安全特点。安全特点是体系所依靠的数据财物的固有特性,是体系信赖该数据财物的根底。秘要性、完好性和实在性是三种常见的安全特点。

秘要性

秘要性指的是自动或被迫保密或私有的状况。

秘要性要求只要授权人员才可以读取数据财物。换言之,它是秘要或私有的。暗码是具有秘要性安全特点的数据财物的常见示例。其他示例或许包含物联网设备生成的个人数据,如心率数据或方位信息。

完好性

完好性指的是完好且不行分割的状况。

完好性要求数据财物在运用或传输时坚持不变。完好性一般与树立引证的数据(如发动固件)相关联。发动固件保证MCU装备为运用可履行的已知初始状况。对发动固件进行更改或许会影响该初始状况,并存在操作或安全危险。

实在性

实在的性质(毫无争议的来历;不是副本;实在的)

实在性要求只要受信赖的参与者才干树立数据财物的当时状况。当与完好性相结合时,实在性便可以树立信赖,因而它是安全物联网设备的要害柱石。在从前的发动固件示例中,数字签名可用于在晋级固件时对实在性和完好性进行评价,以保证仅运用可信固件。

全面辨认物联网设备中的数据财物至关重要,由于每个后续过程都依靠于此过程。举例来说,网络摄像头将具有以下数据财物:

|

摄像头 ID |

设备的 仅有标识符 |

| 固件 |

界说硬件的 操作办法 |

|

固件 证书 |

用于安全发动 |

| 证书 |

用于加密操作的数据 |

| 日志 |

历史数据 |

| 图画 |

由摄像头捕获并 经过网络发送的数据 |

| 装备 |

用于装备的数据, 包含网络装备 |

每种数据财物都将具有与其相关联的安全特点。

|

数据 财物 |

安全 特点 |

|

摄像头 ID |

完好性 |

|

固件 |

秘要性(可选)、 完好性、实在性 |

|

固件 证书 |

完好性 |

|

证书 |

秘要性、完好性 |

|

日志 |

完好性 |

|

图画 |

秘要性、完好性 |

|

装备 |

秘要性(可选)、 完好性 |

要挟

要挟旨在损坏数据财物的安全特点并将其用于未经授权的意图。为了辨认要挟,有必要对物联网设备中数据的运用进行评价。例如,证书可用于拜访物联网设备的网络。假如证书的秘要性遭到危害,则未经授权的参与者就可以运用它们来拜访网络。这种进犯称为假充进犯。经过体系地评价每种数据,可以创立潜在要挟列表。

此外,网络摄像头或许面对以下对其数据财物的要挟:

|

要挟 |

方针数据财物 |

安全特点 |

|

假充进犯 |

证书 |

秘要性、完好性 |

|

中间人进犯 |

证书 |

— |

| 镜像 |

||

| 装备 |

秘要性、完好性 |

|

| 秘要性 |

完好性、秘要性、完好性 |

|

|

固件乱用 |

固件 |

|

| 篡改 |

摄像头 ID |

完好性 |

| 固件 |

秘要性、完好性 |

|

| 实在性 |

||

| 完好性 |

||

| 证书 |

秘要性、完好性 |

|

|

日志 |

完好性 | |

| 镜像 |

秘要性、完好性 |

|

|

装备 |

安全方针

经过辨认要挟,可以界说安全方针。安全方针是在运用等级界说的,本质上供给了完结需求。一些安全方针可以作为可信运用(TA)完结,它们在安全的MCU供给的阻隔履行环境中履行。阻隔履行环境全面维护TA及其运用/处理的数据。物联网设备运用本身在不安全的履行环境中运转,并经过运用处理器间通讯(IPC)通道的API与阻隔履行环境中的TA进行通讯。TA则运用硬件中的可用资源(如加密加速器和安全内存)来为方针供给支撑。

继续此示例,前面确认的要挟可以经过以下安全方针进行防护:

|

安全 方针 |

要挟 |

|||

|

假充 进犯 |

中间人 进犯 |

固件 乱用 |

篡改 | |

|

拜访 操控 |

X |

X |

||

|

安全 存储 |

X |

|||

|

固件 实在性 |

X |

|||

| 通讯 | X |

|||

|

安全 状况 |

X |

X |

||

拜访操控:物联网设备对企图拜访数据财物的一切参与者(人或机器)进行身份验证。避免在未经授权的情况下拜访数据。防护诈骗和歹意软件要挟,即进犯者对固件进行修正或装置过期的缺点版别。

安全存储:物联网设备维护数据财物的秘要性(依据需求)和完好性。防护篡改要挟。

固件实在性:物联网设备在发动和晋级之前对固件的实在性进行验证。防护歹意软件要挟。

通讯:物联网设备对长途服务器进行身份验证,供给秘要性(依据需求),并维护交流数据的完好性。防护中间人进犯(MitM)要挟。

安全状况:即便固件完好性和实在性验证失利,仍保证设备坚持安全状况。防护歹意软件和篡改要挟。

安全需求

在这一方面,剖析供给了数据财物、要挟和安全方针的逻辑衔接模型。依据这张图,可以编译出安全MCU所需的功用或特性列表。当然,这个列表也可以用作特定物联网设备运用处理方案的完结规范。

生命周期至关重要

请注意,安全方针的要求或许会依据物联网设备的生命周期阶段(规划、制作、库存、终究运用和停止)而改变,也应予以考虑。

现在可以对这个示例进行剖析:

每种数据财物都将具有与其相关联的安全特点:

|

安全 方针 |

拜访操控1 |

安全存储1 |

固件 身份 验证 |

Comm1 |

安全 状况 |

|

防护 要挟 |

诈骗 歹意 软件 |

篡改 |

恶 意软件 |

中间人 进犯 |

歹意 软件 篡改 |

|

方针 数据 财物 |

装备

T. 固件 |

硬件ID T. 固件 用户数据 装备 密钥 |

T. 固件 |

用户数据密钥 |

T. 固件 硬件ID T. 固件 用户数据 装备 密钥 |

|

安全特点2 |

C I、A |

I I、A C、I C C、I |

I、A |

C、I C、I |

I I、A I、A C、I C C、I |

| 规划 |

N/A Dig Sign |

N/A Dig Sign N/A N/A N/A |

Dig Sign | N/A

N/A |

Dig Sign N/A Dig Sign N/A N/A N/A |

| Mfg |

N/A Dig Sign |

eFuse Dig Sign N/A N/A SEF3 |

N/A SEF3 |

Dig Sign eFuse Dig Sign N/A N/A SEF3 |

|

| 库存 |

N/A N/A |

eFuse Dig Sign N/A N/A SEF3 |

N/A SEF3 |

Dig Sign eFuse Dig Sign 加密 加密 SEF3 |

|

|

终究 运用 |

加密 Dig Sign |

eFuse Dig Sign 加密 加密 SEF3 |

加密 SEF3 |

Dig Sign eFuse Dig Sign 加密 加密 SEF3 |

|

| 术语 |

Dead4 Dead4 |

eFuse Dead4 Dead4 Dead4 Dead4 |

Dead4 |

Dead4 Dead4 |

Dead4 eFuse Dead4 Dead4 Dead4 Dead4 |

注释:

1. 在阻隔履行环境中抱负地以TA办法完结

2. C = 秘要性,I = 完好性,A = 实在性

3. SEF = 安全元件功用

4. Dead = 非操作状况下的安全MCU

挑选正确的MCU

经过剖析,以下是MCU所需安全功用的总结:

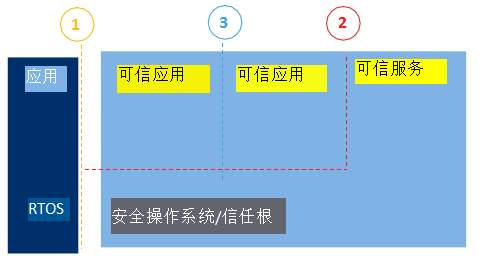

可信运用的阻隔履行环境:尽管前面的剖析侧重于安全数据财物,但每个物联网设备也有包含非安全数据财物的非安全使命/运用。MCU应供给一种强壮的办法,对非安全处理和安全处理进行阻隔。这一概念机场相似:登机区是安全且阻隔的。只允许经过身份验证的个人在安全区域内进行操作(如登机)。MCU有必要在非安全和安全的履行环境之间供给强壮的、依据硬件的阻隔。

安全元件功用:在阻隔履行环境中,要存储数据财物,需求完结进一步的阻隔,如对安全性至关重要的加密密钥。继续与机场进行类比,每名乘客都持有有效证件。MCU有必要为信赖根存储和相关安全服务供给进一步阻隔。

加密:首选带有专用硬件加速器块和受控拜访的MCU。加速器块有助于进步功用。加速器块的拜访操控(阻隔)有助于避免未经授权的程序拜访,保证加密密钥坚持在安全的环境中。

数字签名:数据财物的实在性和完好功用够经过运用数字签名算法(如ECDSA和RSA)进行评价。MCU固件是数字签名最常见的用例。MCU应供给依据硬件的散列和签名支撑,以便在加载之前对固件镜像进行评价。

eFuses:关于保证规划的安全来说,不行变数据财物至关重要。它们一般用作体系行为的参阅。典型示例包含生命周期称号、仅有标识符(UID)、制作商编号以及在物联网设备的生命周期中继续存在的其他参阅。

定论

本文提出了一种剖析办法,用于确认安全物联网设备的需求。经过创立模型,将数据财物、其面对的要挟以及防护这些要挟的安全方针逻辑衔接,可以导出一个需求列表,该列表可以用作处理方案的完结规范。

绝大多数物联网设备将树立在依据MCU的嵌入式体系上。这种开展机会将催生出一类新式MCU,它们可供给安全特性和功用,用来维护数据财物的安全特点。赛普拉斯的PSoC 6安全MCU是此类新式MCU的前驱之一。PSoC 6 MCU架构专为物联网设备运用而规划,供给了可以延伸电池运用寿命的超低功耗、高效的处理才能,以及可支撑安全方针的硬件安全功用:

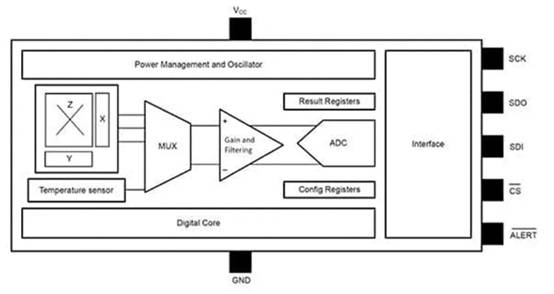

阻隔履行环境:经过选用硬件阻隔技能,PSoC 6安全MCU将安全操作与非安全操作阻隔开来:

● 可装备维护单元用于阻隔内存、加密和外设

● 在Arm Cortex-M4和Cortex-M0+内核之间供给处理器间通讯(IPC)通道,为依据API的独立交互供给支撑

● 抱负适用于支撑物联网设备安全方针的可信运用

集成安全元件功用:PSoC 6中的硬件阻隔技能支撑独立的密钥存储和加密操作,除了阻隔履行环境以外,还供给安全元件功用。

● 抱负适用于安全密钥存储

● 支撑预装置信赖根,方便运用信赖链来锚定安全发动

阻隔硬件加速加密操作:包含AES、3DES、RSA、ECC、SHA-256和SHA-512以及真随机数发作器(TNRG)。

生命周期办理:在发作安全过错(如固件散列查看失利)时,依据eFuse的生命周期办理功用有助于保证安全行为。

| 丰厚的履行环境 |

阻隔履行环境 |

|

|

| Arm Cortex-M4 |

Arm Cortex-M0+ |

| 图2:PSoC 6安全MCU供给三级阻隔 | |

跟着低成本、易于规划且方便运用的无线云衔接日益遍及,物联网设备也将完结爆炸性增加。嵌入式体系发送和接纳数据的才能是完结智能化的根本推进要素。不幸的是,这种才能也给物联网设备发生的高价值数据带来了巨大要挟。数据越有价值,物联网设备就越需求具有安全功用认为这些数据供给维护。比如赛普拉斯的PSoC 6 MCU这样的安全MCU处理了安全物联网设备的相关需求。