作者/Xavier Bignalet Microchip安全产品部营销司理

在工业4.0刚刚鼓起之时,咱们便已看到,长途制作和操控可使工厂变得愈加主动化。尽管这在事务功率方面带来了许多优势,但也将一些十分贵重的财物露出于意外拜访的风险之中。这不只将本钱价值昂扬的机器置于风险傍边,而且在特定时间内经过工厂出产的产品带来的企业收入也会遭到影响。

将工厂衔接到公共云或私有云必定会存在安全风险,这一点人们早已达到一致。例如,一旦智能工厂露出于网络(如异地数据中心)中,就会产生这种状况。现在面临的应战是,不只要充分运用智能衔接工厂的灵活性优势,还要保证在各种网络中扩展的安全性。

首要咱们应承认解决方案是运用有线、无线仍是组合解决方案。主张选用具有规范协议(例如工业范畴广泛运用的Wi-Fi®、Bluetooth®或以太网)的衔接技能。选用规范安全措施降低了衔接遭受进犯的风险。这有时会违反热衷于专有解决方案的工业范畴的前史常规。基础设施的建造需求继续很多年。尽管许多网络具有一些专有协议,但其应仅限于内部运用,不能用于外部衔接。

其间一个问题是,即使是最具资质的嵌入式工程师,在IT安全概念方面的常识也很有限。他们不是IT安全专家,而这种常识缺口让他们无法创立牢靠且安全的IoT基础设施。一旦工厂衔接到云端,工程师将忽然堕入Amazon Web Services(AWS)、Google、Microsoft Azure等国际,而且很快发现他们需求IT专家的协助来处理现在面临的各种安全要挟。

关于黑客而言,其主要方针之一是运用单一接入点获取对很多体系的长途拜访权限。长途进犯或许经过近期的强烈进犯构成大规模损坏,例如,已呈现过分布式拒绝服务(DDoS)进犯。关于IoT网络而言,最大的缺点一般是硬件及其端节点的用户,由于担任这方面的工程师一般缺少IT常识来处理此类问题。

这种状况正在改动。像Microchip这样的公司将这种问题视为其任务的一部分,他们就端到端安全基础设施应当是什么姿态对工程师进行培训,以补偿这一距离。此外,AWS、Google和Microsoft等大型云服务公司也是重要的专业常识来历。咱们得到的严重经验是,不要疏忽安全性,也不能将其视为在完结IoT网络规划后的附加选项。到那时,一切都太晚了。在任何IoT规划的开端,就需求从战略上施行安全性。安全性始于硬件,但不能简略地将其作为后加项进行增加或经过软件进行补偿。

1身份验证

身份验证是最重要的一个安全难题。体系规划人员从一开端就有必要紧记,衔接到网络的每个节点都需求具有专一、受维护且可信的身份。了解网络上的人员是否为合理用户以及他们是否可信至关重要。为此,需求在服务器与IoT端节点之间运用传统的TLS 1.2和彼此认证。这需求运用两边均信赖的信息(认证组织)完结。

可是,只要在从项目开端到制作,再到将体系布置于智能工厂这一完好进程中,认证组织颁布的信赖信息一直遭到维护的状况下,这种办法才有用。用于承认IoT端节点牢靠性的私钥有必要安全且受维护。现在,一般的做法是将单片机的私钥存储在或许露出于软件篡改风险中的闪存以外的方位。可是,这依然不太牢靠,由于任何人都能够拜访和检查此存储器区域,并进行操控和获取私钥。这种完结方法存在缺点,会给规划人员带来一种过错的安全感。这是产生损坏和严重问题的当地。

2安全元件

关于安全解决方案,密钥和其他重要凭证不只需求从单片机中移除,而且还要与单片机阻隔,并防止任何软件方法的露出。至此,安全元件概念应运而生。安全元件的理念是,在本质上供给一个安全的避风港来存储和维护密钥,保证没有人能够拜访此密钥。来自CryptoAuthLib库的指令答应将单片机的恰当质询/呼应发送到安全元件,以验证身份。在产品开发进程中以及产品的整个运用寿命内,私钥在任何时候都不会露出,也不会脱离安全元件。这样便可树立端到端可信链。

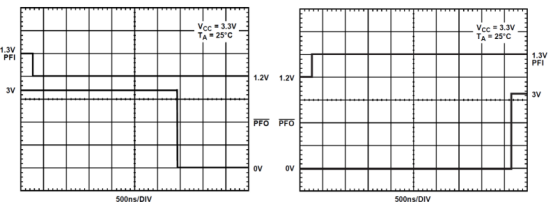

图1 安全元件

安全元件是独立的CryptoAuthentication™%&&&&&%(IC),可被视为公司可放置其秘要信息的保险箱。在这种状况下,它们保存IoT身份验证所需的私钥。

2.1装备密钥

另一个重要概念是,如何将私钥和其他凭证从客户装备到CryptoAuthentication器材。为此,Microchip供给了一个渠道,客户可经过这一渠道在制作%&&&&&%期间创立并安全地组织其秘要内容的编程,而不会将这些信息露出给包含Microchip人员在内的任何人员。Microchip随后在其工厂出产安全元件,只要在其即将脱离这些经认证的安全通用规范工厂之前,才会对其进行装备以及供给给最终用户。

当客户翻开AWS IoT帐户时,这些帐户将带着Microchip经过AWS供给的“运用自己的证书”功用为其创立的客户证书。随后,他们将运用所谓的即时注册(JITR)AWS IoT功用,将安全元件中存储和装备的设备级证书批量上传到AWS IoT用户帐户。客户级证书现可验证设备级证书,可信链现已完结。此功用真实一起统筹了企业IoT可扩展性和安全性。可运用即时注册(JITR)流程处理数以千计的证书。证书能够批量处理,而不是一次仅处理一个,而且无需用户干涉。用户不必将证书从相关器材手动加载到云帐户并将其露出给第三方,现在只需组织主动注册新设备证书,以将其作为设备和AWS IoT之间初始通讯的一部分,一点点不影响安全性。

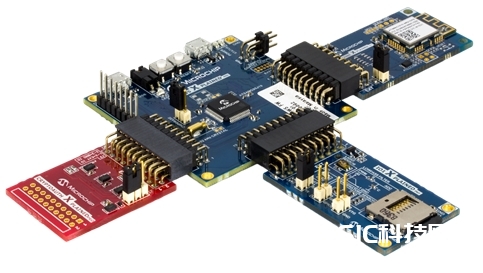

3升级版AT88CKECC-AWS-XSTK-B东西包入门

如图2所示,板上的零接触装备东西包是ATECC508AMAHAW Cryptoauthentication器材,其已预先装备,可针对用户的AWS IoT帐户运转身份验证进程。首要,经过运用新的Python脚本了解可信链的概念,以及了解在装备阶段经过Microchip工厂进行的装备进程。此东西包在必定程度上展现了制作进程的作业原理。此外,此器材具有很强的抗物理篡改特性,包含防备旁路进犯的对策。它还具有契合联邦信息处理规范(FIPS)的高质量随机数产生器、兼容各种资源有限的IoT设备的低功耗加密加速器,以及以极具本钱效益的方法无缝习惯各种出产流程的才能。

为了补偿嵌入式工程师与IT专家之间的距离,除了Python脚本登录体会之外,这款东西包还配有CloudFormation脚本,旨在加速AWS帐户设置以及提高云体会的易用性。运用CloudFormation脚本,用户仅需几分钟便可在AWS环境中界说用户接口(UI)。

图2 ATECC508AMAHAW Cryptoauthentication器材

4定论

配有ATECC508MAHAW CryptoAuthentication器材的AWS IoT的及时注册(JITR)与Microchip的出产中安全装备进程相结合,完结了一流的IoT安全功能。这种真实的端到端IoT安全解决方案使工业4.0安全成果得到了安全而有用的开展。