在互联网和物联网的国际,安全始终是人们最为关怀的问题之一。LPWAN范畴开展较为老练的LoRaWAN在安全性方面有特别的考虑和设定,以下是安全方面的若干问题与回答。

1. LoRaWAN安全机制怎样进行阐明的?

一切的安全机制在LoRa的协议中有详细阐明,现在LoRaWAN规范协议1.0和1.0.2现已过官方途径发布,能够下载。1.1还在修订中。

2. LoRa的安全机制是怎么保证LoRaWAN网络的安全操作的?

LoRaWAN支撑源头认证、完好性和MAC架构重发维护。LoRaWAN一起支撑终端设备和运用服务器之间运用载荷的端对端加密。LoRaWAN支撑MAC指令加密的操作。一切这些进程都依赖于高档加密规范(AES)以及128位的密钥算法。

3.两种入网方法ABP (AcTIvaTIon-by-PersonalizaTIon)和OTAA(Over-the-Air-AcTIvation)在安全方面有什么区别?

LoRaWAN运用静态根密钥和动态生成的会话秘钥。

根密钥只存在于OTAA的终端设备上。当OTAA终端设备在网络中履行衔接进程时,它们被用于生成会话密钥。OTAA终端设备被装置后,将能够衔接到与密钥服务器有接口的任何网络(在1.1版别的协议中称为衔接服务器JoinServer),终究设备与此相关。终端设备运用会话秘钥来维护空中通讯。

ABP终端设备不装备根密钥。取而代之,它们会为预先选择的网络供给一组会话密钥。而且 ABP终端设备整个生命周期内会话密钥坚持不变。

所以不断更新的会话密钥使得OTAA设备更适合需求更高档别安全性的运用场景。

4.LoRaWAN中运用的是何种标识码?

每个终端设备经过一个64位的全球仅有辨认的EUI标识符进行标识,标识符由设备制造商分配。而EUI标识符的分配者需求从IEEE相关的挂号组织获取权限。

担任办理终端验证的衔接服务器(Join Server)也会被一个全球仅有辨认的64位EUI标识符进行标识,它由这个服务器的一切者进行分配。

在敞开网络中周游的私有LoRaWAN网络经过一个由LoRa联盟分配的24位全球仅有的标识符进行标识。当一个终端设备成功入网后,它会从网络服务器取得一个32位的暂时设备地址。

5.我能够随机的给我的设备或许网络分配标识符么?

标识的分配要遵从第四点提出的规则,假如随意分配会引起不必要的紊乱。

6.一切的终端设备在出厂时分分配的默许秘钥都是相同的么?

当然不是。在LoRaWAN中没有默许密钥或许默许暗码这样一个概念。 一切终端设备出厂时都分配了一个默许的仅有辨认码。所以从一个设备中提取到的秘钥并不会对其他的设备产生影响。

7.运用的密钥是什么类型的?

一个OTAA的终端设备装备了一个根密钥,称为AppKey。从网络的视点,APPKey由Join Server供给,Join Server和网络服务器能够在一起也能够分隔。一个ABP终端装备了两个会话密钥(运用会话密钥APPSKey和网络会话密钥NwkSKey),其间NwkSkey由网络服务器供给,AppSkey由运用服务器供给。

8.运用了何种加密算法?

在RFC4493中界说的AES-CMAC算法用于原始身份认证和完好性维护。IEEE 802.15.4-2011界说的AES-CCM*用于加密。

9.LoRaWAN是怎么防止偷听的?

MAC的有用载荷在终端和网络之间传输时被加密。此外,终端设备和运用服务器之间的运用载荷也进行了加密。这保证了只要持有密钥而且被授权的实体才能够拜访纯文本内容。

10.LoRaWAN怎么防止诈骗?

MAC有用载荷原始的身份认证和完好性维护经过终端设备和网络之间的信息完好性代码(M%&&&&&%)能够完成。这保证了只要具有完好密钥且被授权实体(终端、网络服务器)才能够生成有用的帧。

11.LoRaWAN怎么防止重传?

MAC有用载荷的完好性维护运用帧计数器,以保证接纳者不会再次接纳一个现已收到的帧。

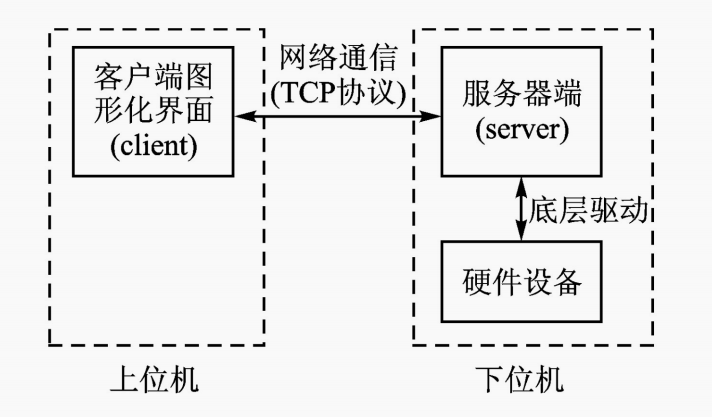

12.怎么保证后端接口的安全性?

后端接口包含网络服务器中、Join Server 和运用程序服务器之间的操控和数据信号。HTTPS和VPN技能被运用在这几部分之间通讯的安全性承认中,运用方法和其他通讯体系中大致相同。后端接口不在LoRaWAN协议范围内。

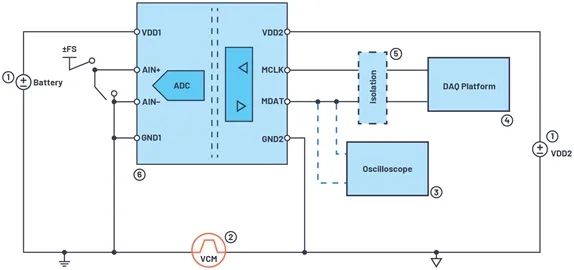

13. LoRaWAN支撑硬件的安全么?

通终端设备和服务器渠道的硬件安全性与包含LoRaWAN在内的通讯协议没有直接的联系。

14.假如面对一个安全要挟我该怎样办?

总体上来说,一个安全性要挟会来自协议自身(如短少重传维护)、完成进程(如设备密钥的提取)、布置进程(如防火墙缺失)或许三者的结合。所以当面对一个安全要挟时,首先要找到它的源头。完成进程会涉及到制造商,布置进程会涉及到运营商。